2016年11月“信息安全工程師”上午綜合知識題

一、選擇題

1、以下有關信息安全管理員職責的敘述,不正確的是( )

A、信息安全管理員應該對網絡的總體安全布局進行規劃

B、信息安全管理員應該對信息系統安全事件進行處理

C、信息安全管理員應該負責為用戶編寫安全應用程序

D、信息安全管理員應該對安全設備進行優化配置

答案:C

2、國家密碼管理局于2006年發布了“無線局域網產品須使用的系列密碼算法”,其中規定密鑰協商算法應使用的是( )

A、DH B、ECDSA C、ECDH D、CPK

答案:C

3、以下網絡攻擊中,()屬于被動攻擊

A、拒絕服務攻擊 B、重放 C、假冒 D、流量分析

答案:D

4、()不屬于對稱加密算法

A、IDEA B、DES C、RCS D、RSA

答案:D

5、面向身份信息的認證應用中,最常用的認證方法是()

A、基于數據庫的認證 B、基于摘要算法認證

C、基于PKI認證 D、基于賬戶名/口令認證

答案:D

6、如果發送方使用的加密密鑰和接收方使用的解密密鑰不相同,從其中一個密鑰難以推出另一個密鑰,這樣的系統稱為()

A、公鑰加密系統 B、單密鑰加密系統

C、對稱加密系統 D、常規加密系統

答案:A

7、S/Key口令是一種一次性口令生產方案,它可以對抗()

A、惡意代碼木馬攻擊 B、拒絕服務攻擊

C、協議分析攻擊 D、重防攻擊

答案:D

8、防火墻作為一種被廣泛使用的網絡安全防御技術,其自身有一些限制,它不能阻止()

A、內部威脅和病毒威脅 B、外部攻擊

C、外部攻擊、外部威脅和病毒威脅 D、外部攻擊和外部威脅

答案:A

9、以下行為中,不屬于威脅計算機網絡安全的因素是()

A、操作員安全配置不當而造成的安全漏洞

B、在不影響網絡正常工作的情況下,進行截獲、竊取、破譯以獲得重要機密信息

C、安裝非正版軟件

D、安裝蜜罐系統

答案:D

10、電子商務系統除了面臨一般的信息系統所涉及的安全威脅之外,更容易成為黑客分子的攻擊目標,其安全性需求普遍高于一般的信息系統,電子商務系統中的信息安全需求不包括()

A、交易的真實性 B、交易的保密性和完整性

C、交易的可撤銷性 D、交易的不可抵賴性

答案:C

11、以下關于認證技術的敘述中,錯誤的是()

A、指紋識別技術的利用可以分為驗證和識別

B、數字簽名是十六進制的字符串

C、身份證是用來對信息系統中試題的合法性進行驗證的方法

D、消息認證能夠確定接收方收到的信息是否被篡改過

答案:B

12、有一種原則是對信息進行均衡、全面的防護,提高整個系統的安全性能,該原則稱為()

A、動態化原則 B、木桶原則 C、等級性原則 D、整體原則

答案:D

13、在以下網絡威脅中,()不屬于信息泄露

A、數據竊聽 B、流量分析 C、偷竊用戶賬戶 D、暴力破解

答案:C

14、未授權的實體得到了數據的訪問權,這屬于對安全的()

A、機密性 B、完整性 C、合法性 D、可用性

答案:A

15、按照密碼系統對明文的處理方法,密碼系統可以分為()

A、置換密碼系統和易位密碼 B、密碼學系統和密碼分析學系統

C、對稱密碼系統和非對稱密碼系統 D、分級密碼系統和序列密碼系統

答案:A

16 數字簽名最常見的實現方法是建立在()的組合基礎之上

A、公鑰密碼體制和對稱密碼體制 B、對稱密碼體制和MD5摘要算法

C、公鑰密碼體制和單向安全散列函數算法 D、公證系統和MD4摘要算法

答案:C

17、以下選項中,不屬于生物識別方法的是()

A、指紋識別 B、聲音識別 C、虹膜識別 D、個人標記號識別

答案:D

18、計算機取證是將計算機調查和分析技術應用于對潛在的、有法律效應的確定和提取。以下關于計算機取證的描述中,錯誤的是()

A、計算機取證包括對以磁介質編碼信息方式儲存的計算機證據的提取和歸檔

B、計算機取證圍繞電子證據進行,電子證據具有高科技性等特點

C、計算機取證包括保護目標計算機系統,確定收集和保存電子證據,必須在開計算機狀態下進行

D、計算機取證是一門在犯罪進行過程中或之后手機證據

答案:C

19、注入語句:http://xxx.xxx.xxx/abc.asp?p=YY and user>0不僅可以判斷服務器的后臺數據庫是否為SQL-SERVER,還可以得到()

A、當前連接數據庫的用戶數據 B、當前連接數據庫的用戶名

C、當前連接數據庫的用戶口令 D、當前連接的數據庫名

答案:B

20、數字水印技術通過在數字化的多媒體數據中嵌入隱蔽的水印標記,可以有效地對數字多媒體數據的版權保護等功能。

A、安全性 B、隱蔽性 C、魯棒性 D、可見性

答案:D

21、有一種攻擊是不斷對網絡服務系統進行干擾,改變其正常的作業流程,執行無關程序使系統響應減慢甚至癱瘓。這種攻擊叫做()

A、重放攻擊 B、拒絕服務攻擊 C、反射攻擊 D、服務攻擊

答案:B

22、在訪問因特網時,為了防止Web頁面中惡意代碼對自己計算機的損害,可以采取的防范措施是()

A、將要訪問的Web站點按其可信度分配到瀏覽器的不同安全區域

B、在瀏覽器中安裝數字證書

C、利用IP安全協議訪問Web站點

D、利用SSL訪問Web站點

答案:A

23、下列說法中,錯誤的是()

A、服務攻擊是針對某種特定攻擊的網絡應用的攻擊

B、主要的滲入威脅有特洛伊木馬和陷阱

C、非服務攻擊是針對網絡層協議而進行的

D、對于在線業務系統的安全風險評估,應采用最小影響原則

答案:B

24、依據國家信息安全等級保護相關標準,軍用不對外公開的信息系統至少應該屬于()

A、二級及二級以上 B、三級及三級以上

C、四級及四級以上 D、五極

答案:B

25、電子郵件是傳播惡意代碼的重要途徑,為了防止電子郵件中的惡意代碼的攻擊,用()方式閱讀電子郵件

A、網頁 B、純文本 C、程序 D、會話

答案:B

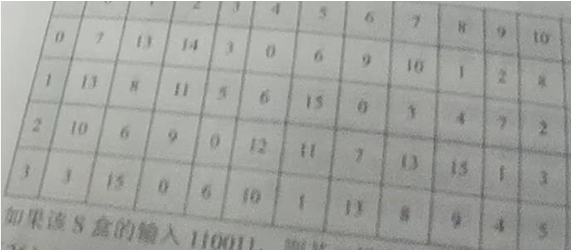

26、已知DES算法的S盒如下:

如果該S盒的輸入110011,則其二進制輸出為()

A、0110 B、1001 C、0100 D、0101

答案:C

27、在IPv4的數據報格式中,字段()最適合于攜帶隱藏信息

A、生存時間 B、源IP地址 C、版本 D、標識

答案:D

28、Kerberos是一種常用的身份認證協議,它采用的加密算法是()

A、Elgamal B、DES C、MD5 D、RSA

答案:B

29、以下關于加密技術的敘述中,錯誤的是()

A、對稱密碼體制的加密密鑰和解密密鑰是相同的

B、密碼分析的目的就是千方百計地尋找密鑰或明文

C、對稱密碼體制中加密算法和解密算法是保密的

D、所有的密鑰都有生存周期

答案:C

30、移動用戶有些屬性信息需要受到保護,這些信息一旦泄露,會對公眾用戶的生命財產安全構成威脅。以下各項中,不需要被保護的屬性是()

A、用戶身份(ID) B、用戶位置信息

C、終端設備信息 D、公眾運營商信息

答案:D

31、以下關于數字證書的敘述中,錯誤的是()

A、證書通常有CA安全認證中心發放

B、證書攜帶持有者的公開密鑰

C、證書的有效性可以通過驗證持有者的簽名

D、證書通常攜帶CA的公開密鑰

答案:D

32、密碼分析學是研究密碼破譯的科學,在密碼分析過程中,破譯密文的關鍵是()

A、截獲密文

B、截獲密文并獲得密鑰

C、截獲密文,了解加密算法和解密算法

D、截獲密文,獲得密鑰并了解解密算法

答案:D

33、利用公開密鑰算法進行數據加密時,采用的方法是()

A、發送方用公開密鑰加密,接收方用公開密鑰解密

B、發送方用私有密鑰加密,接收方用私有密鑰解密

C、發送方用公開密鑰加密,接收方用私有密鑰解密

D、發送方用私有密鑰加密,接收方用公開密鑰解密

答案:C

34、數字信封技術能夠()

A、對發送者和接收者的身份進行認證

B、保證數據在傳輸過程中的安全性

C、防止交易中的抵賴發送

D、隱藏發送者的身份

答案:B

35、在DES加密算法中,密鑰長度和被加密的分組長度分別是()

A、56位和64位 B、56位和56位

C、64位和64位 D、64位和56位

答案:A

36、甲不但懷疑乙發給他的被造人篡改,而且懷疑乙的公鑰也是被人冒充的,為了消除甲的疑慮,甲和乙決定找一個雙方都信任的第三方來簽發數字證書,這個第三方為()

A、國際電信聯盟電信標準分部(ITU-T) B、國家安全局(NSA)

C、認證中心(CA) D、國家標準化組織(ISO)

答案:C

37、WI-FI網絡安全接入是一種保護無線網絡安全的系統,WPA加密模式不包括()

A、WPA和WPA2 B、WPA-PSK

C、WEP D、WPA2-PSK

答案:C

38、特洛伊木馬攻擊的威脅類型屬于()

A、授權侵犯威脅 B、滲入威脅

C、植入威脅 D、旁路控制威脅

答案:C

39、信息通過網絡進行傳輸的過程中,存在著被篡改的風險,為了解決這一安全問題,通常采用的安全防護技術是()

A、加密技術 B、匿名技術

C、消息認證技術 D、數據備份技術

答案:C

40、甲收到一份來自乙的電子訂單后,將訂單中的貨物送達到乙時,乙否認自己曾經發送過這份訂單,為了解除這種紛爭,采用的安全技術是()

A、數字簽名技術 B、數字證書

C、消息認證碼 D、身份認證技術

答案:A

41、目前使用的防殺病毒軟件的作用是()

A、檢查計算機是否感染病毒,清除已感染的任何病毒

B、杜絕病毒對計算機的侵害

C、查出已感染的任何病毒,清除部分已感染病毒

D、檢查計算機是否感染病毒,清除部分已感染病毒

答案:D

42、IP地址分為全球地址和專用地址,以下屬于專用地址的是()

A、172.168.1.2 B、10.1.2.3

C、168.1.2.3 D、192.172.1.2

答案:B

43、下列報告中,不屬于信息安全風險評估識別階段的是()

A、資產價值分析報告 B、風險評估報告

C、威脅分析報告 D、已有安全威脅分析報告

答案:B

44、計算機犯罪是指利用信息科學技術且以計算機跟蹤對象的犯罪行為,與其他類型的犯罪相比,具有明顯的特征,下列說法中錯誤的是()

A、計算機犯罪具有隱蔽性

B、計算機犯罪具有高智能性,罪犯可能掌握一些其他高科技手段

C、計算機犯罪具有很強的破壞性

D、計算機犯罪沒有犯罪現場

答案:D

45、以下對OSI(開放系統互聯)參考模型中數據鏈路層的功能敘述中,描述最貼切是()

A、保證數據正確的順序、無差錯和完整

B、控制報文通過網絡的路由選擇

C、提供用戶與網絡的接口

D、處理信號通過介質的傳輸

答案:A

46、深度流檢測技術就是以流為基本研究對象,判斷網絡流是否異常的一種網絡安全技術,其主要組成部分通常不包括()

A、流特征選擇 B、流特征提供

C、分類器 D、響應

答案:D

47、一個全局的安全框架必須包含的安全結構因素是()

A、審計、完整性、保密性、可用性

B、審計、完整性、身份認證、保密性、可用性

C、審計、完整性、身份認證、可用性

D、審計、完整性、身份認證、保密性

答案:B

48、以下不屬于網絡安全控制技術的是()

A、防火墻技術 B、訪問控制

C、入侵檢測技術 D、差錯控制

答案:D

49、病毒的引導過程不包含()

A、保證計算機或網絡系統的原有功能

B、竊取系統部分內存

C、使自身有關代碼取代或擴充原有系統功能

D、刪除引導扇區

答案:D

50、網絡系統中針對海量數據的加密,通常不采用()

A、鏈路加密 B、會話加密

C、公鑰加密 D、端對端加密

答案:C

51、安全備份的策略不包括()

A、所有網絡基礎設施設備的配置和軟件

B、所有提供網絡服務的服務器配置

C、網絡服務

D、定期驗證備份文件的正確性和完整性

答案:C

52、以下關于安全套接層協議(SSL)的敘述中,錯誤的是()

A、是一種應用層安全協議 B、為TCP/IP連接提供數據加密

C、為TCP/IP連接提供服務器認證 D、提供數據安全機制

答案:A

53、入侵檢測系統放置在防火墻內部所帶來的好處是()

A、減少對防火墻的攻擊 B、降低入侵檢測

C、增加對低層次攻擊的檢測 D、增加檢測能力和檢測范圍

答案:B

54、智能卡是指粘貼或嵌有集成電路芯片的一種便攜式卡片塑膠,智能卡的片內操作系統(COS)是智能卡芯片內的一個監控軟件,以下不屬于COS組成部分的是()

A、通訊管理模塊 B、數據管理模塊

C、安全管理模塊 D、文件管理模塊

答案:B

55、以下關于IPSec協議的敘述中,正確的是()

A、IPSec協議是解決IP協議安全問題的一

B、IPSec協議不能提供完整性

C、IPSec協議不能提供機密性保護

D、IPSec協議不能提供認證功能

答案:A

56、不屬于物理安全威脅的是()

A、自然災害 B、物理攻擊

C、硬件故障 D、系統安全管理人員培訓不夠

答案:D

57、以下關于網絡釣魚的說法中,不正確的是()

A、網絡釣魚融合了偽裝、欺騙等多種攻擊方式

B、網絡釣魚與Web服務沒有關系

C、典型的網絡釣魚攻擊都將被攻擊者引誘到一個通過精心設計的釣魚網站上

D、網絡釣魚是“社會工程攻擊”是一種形式

答案:B

58、以下關于隧道技術說法不正確的是()

A、隧道技術可以用來解決TCP/IP協議的某種安全威脅問題

B、隧道技術的本質是用一種協議來傳輸另外一種協議

C、IPSec協議中不會使用隧道技術

D、虛擬專用網中可以采用隧道技術

答案:C

59、安全電子交易協議SET是有VISA和MasterCard兩大信用卡組織聯合開發的電子商務安全協議。以下關于SET的敘述中,正確的是()

A、SET是一種基于流密碼的協議

B、SET不需要可信的第三方認證中心的參與

C、SET要實現的主要目標包括保障付款安全,確定應用的互通性和達到全球市場的可接受性

D、SET通過向電子商務各參與方發放驗證碼來確認各方的身份,保證網上支付的安全性

答案:C

60、在PKI中,不屬于CA的任務是()

A、證書的辦法 B、證書的審改

C、證書的備份 D、證書的加密

答案:D

61、以下關于VPN的敘述中,正確的是()

A、VPN指的是用戶通過公用網絡建立的臨時的、安全的連接

B、VPN指的是用戶自己租用線路,和公共網絡物理上完全隔離的、安全的線路

C、VPN不能做到信息認證和身份認證

D、VPN只能提供身份認證,不能提供數據加密的功能

答案:A

62、掃描技術()

A、只能作為攻擊工具

B、只能作為防御工具

C、只能作為檢查系統漏洞的工具

D、既可以作為工具,也可以作為防御工具

答案:D

63、包過濾技術防火墻在過濾數據包時,一般不關心()

A、數據包的源地址 B、數據包的協議類型

C、數據包的目的地址 D、數據包的內容

答案:D

64、以下關于網絡流量監控的敘述中,不正確的是()

A、流量檢測中所檢測的流量通常采集自主機節點、服務器、路由器接口和路徑等

B、數據采集探針是專門用于獲取網絡鏈路流量的硬件設備

C、流量監控能夠有效實現對敏感數據的過濾

D、網絡流量監控分析的基礎是協議行為解析技術

答案:C

65、兩個密鑰三重DES加密:C=CK1[DK2[EK1[P]]],K1≠K2,其中有效的密鑰為()

A、56 B、128 C、168 D、112

答案:D

66、設在RSA的公鑰密碼體制中,公鑰為(c,n)=(13,35),則私鑰為()

A、11 B、13 C、15 D、17

答案:B

67、雜湊函數SHAI的輸入分組長度為()比特

A、128 B、258 C、512 D、1024

答案:C

68、AES結構由以下4個不同的模塊組成,其中()是非線性模塊

A、字節代換 B、行移位 C、列混淆 D、輪密鑰加

答案:A

69、67mod119的逆元是()

A、52 B、67 C、16 D、19

答案:C

70、在DES算法中,需要進行16輪加密,每一輪的子密鑰長度為()

A、16 B、32 C、48 D、64

答案:C

71-75(1)is the science of hiding information. Whereas the goal of cryptography is to make data unreadable by a third party. the goal of steganography is to hide the data from a third party. In this article, I will discuss what steganography is, what purposes it serves, and will provide an example using available software.

There are a large number of steganographic (2)that most of us are familiar with (especially if you watch a lot of spy movies), ranging from invisible ink and microdots to secreting a hidden message in the second letter of each word of a large body of text and spread spectrum radio communication. With computers and networks, there are many other ways of hiding informations, such as:

Covert channels (c,g, Loki and some distributed denial-of-service tools use the Internet Control (3)Protocol, or ICMP, as the communication channel between the “bad guy”and a compromicyed system)

Hidden text within Web pages

Hiding files in “plain sight”(c,g. what better place to “hide”a file than with an important sounding name in the c:winnt system32 directory)

Null ciphers(c,g, using the first letter of each word to form a hidden message in an otherwise innocuous text)

steganography today, however, is significantly more (4)than the example about suggest, allowing a user to hide large amounts of information within image and audio. These forms of steganography often are used in conjunction with cryptography so the information is double protected; first it is encrypted and then hidden so that an advertisement first. find the information ( an often difficult task in and of itself) and the decrypted it.

The simplest approach to hiding data within an image file is called (5)signature insertion. In this method, we can take the binary representation of the hidden data and the bit of each byte within the covert image. If we are using 24-bit color the amount and will be minimum and indiscriminate to the human eye.

(1)A、Cryptography B、Geography C、Stenography D、Steganography

(2)A、methods B、software C、tools D、services

(3)A、Member B、Management C、Message D、Mail

(4)A、powerful B、sophistication C、advanced D、easy

(5)A、least B、most C、much D、less

答案:A/A/C/B/A

相關閱讀

- 信息安全工程師考什么07-20

- CISP和信息安全工程師兩者的區別02-24

- 2024下半年信息安全工程師考試時間及批次安排09-28

- 2025年軟考信息安全工程師考幾次?09-24

- 信息安全工程師報名信息填寫要求08-27

-

國家軟考高級-系統規劃與管理師

8月14-31日 在線咨詢 -

國家軟考高級-系統架構設計師

8月18-02日 在線咨詢 -

容器+Kubernetes認證管理員(CKA)

8月20-30日 在線咨詢 -

軟件工程造價師認證

8月20-22日 在線咨詢 -

CDSP數據安全認證專家

8月22-23日 在線咨詢 -

人工智能實踐項目案例分析與實戰應用

8月24-27日 在線咨詢 -

DAMA國際數據管理專業人士CDMP認證&DAMA中國數據治理工程師CDGA認證

8月25-27日 在線咨詢 -

數據資產管理師CDAM認證

8月26-28日 在線咨詢 -

國家注冊信息安全專業人員CISP認證

8月27-31日 在線咨詢 -

國家注冊信息安全專業人員CISP-PTE滲透測試工程師認證

8月27-31日 在線咨詢 -

ITSS-IT服務項目經理認證

8月27-29日 在線咨詢 -

ITSS-IT服務工程師認證

8月27-28日 在線咨詢 -

DAMA中國數據治理專家CDGP認證

8月28-30日 在線咨詢 -

網絡安全技術與攻防實戰

8月28-30日 在線咨詢 -

產品全生命周期管理運營與增長實戰

8月28-30日 在線咨詢

-

全國報名服務熱線

400-626-7377

400-626-7377

-

熱門課程咨詢

在線咨詢

在線咨詢

-

微信公眾號

微信號:zpitedu

微信號:zpitedu

400-626-7377

400-626-7377